Важный аспект в эффективном SEO продвижении сайта, о котором многие опытные SEO-специалисты забывают – это безопасность сайта. Безопасность сайта напрямую влияет на общий показатель результатов SEO. При этом SEO’шник может проделать колоссальную работу по улучшению сайта (техническую оптимизацию, внешнюю оптимизацию), но взлом сайта перечеркнет все труды одним махом.

Если Ваш сайт заразился вирусами, то через короткое время поисковый бот зайдя на Ваш сайт увидев всю неприятную картину пометит Ваш сайт как потенциально опасный и начнет выталкивать его из ТОП’а, а потом и вовсе выкинуть из SERP. Аналогично если Ваш сайт после заражения попросту перестал быть доступным для пользователя, в таком случае поисковик Яндекс или Google посчитает своим долгом убрать неугодный сайт подальше с глаз пользователей.

Как итог: потеря позиций, потеря трафика, полное отсутствие продаж, удар по репутации бренда, санкции от поисковых систем.

Как видите, перспективы для SEO специалиста не самые радужные. По этому нужно позаботиться о безопасности продвигаемого сайта, чтобы не наступать на подобные грабли.

Почему поисковая система помечает сайт как потенциально опасный или мошеннический?

Конечно, наибольший интерес для злоумышленников представляет взлом коммерческих сайтов, так как есть возможность кражи конфиденциальной информации пользователей (клиентов, если речь об интернет-магазине) это сканы паспортов, серийные номера продуктов, номера телефонов, платежная и банковская информация пользователей.

В дальнейшем скомпрометированная пользовательская информация может быть использована в мошеннических целях, например оформления онлайн кредитов или займов у банков и микрофинансовых компаний, обзвоны по клиентской базе пользователей с целью вовлечения их в мошенническую аферу.

Поисковые системы прекрасно понимают какие риски могут понести пользователи перейдя на такой сайт из выдачи (особенно если идет речь о ТОП-10, где аккумулируется наибольшая доля трафика по ключевому запросу), по этому они помечают их как потенциально опасные или мошеннические. Иногда можно заметить, если Вы используете браузер Google Chrom (или любой другой на движке Chromium), то он попросту не разрешает осуществить переход на зараженный сайт.

Второй вариант наиболее распространенный – это когда злоумышленник взламывает сайт лишь для того, чтобы использовать мощности сервера для своих корыстных целей. Например:

- cпам-рассылка;

- построение дорвейной сетки;

- бот-нет сети;

- создание сайта прокладки для перегона трафика;

При этом сам сайт для них не представляет ценности. Следовательно – это должно развеять миф: “Если мой сайт не продвигался, не имеет бэклинков и вообще с плохим дизайном и никому неизвестен, то он не представляет интереса для взлома”.

Третий вариант далеко не редко встречающийся – взлом “жирных” высокотрастовых сайтов с целью продажи или размещения собственных ссылок.

Чем ломают и взламывают сайты

Подавляющему большинству людей думается, что их сайты взламывают хакеры. От части это так, но сам хакер принимает весьма косвенное участие. Почти всегда взлом сайтов происходит в автоматическом или полуавтоматическом режиме с помощью эксплойт-китов. Давайте разберемся с терминологией.

- Эксплойт (Exploit) – это уязвимость на сайте, которую можно эксплуатировать. За счет эксплуатации уязвимости хакер получает доступ к сайту или серверу или всё сразу.

- Эксплойт-пак (Exploit Pack) – собранный набор уязвимостей известных хакеру в одну кучу.

- Эксплойт-кит (Exploit Kit) – программный модуль, позволяющий в автоматическом режиме из базы знаний (из имеющегося эксплойт-пака) последовательно перебирать и применять к сайту жертвы эксплойты.

С помощью такого набора инструментов хакер ищет уязвимые сайты по всему интернету, и как правило количество взломанных сайтов достигает от нескольких сотен до нескольких десятков тысяч штук. Созданием эксплойт-паков в основном занимаются хакерские группировки с последующей их перепродажей на черном рынке. В своей практике я никогда не встречал чтобы их покупали компании по информационной безопасности для проведения своих лабораторных работ пентеста (аудит на проникновение).

Популярные типы атак на сайты:

- XSS – межсайтовый скриптинг, эксплуатирует незащищенные формы и динамические скрипты на сайте.

- SQL-inject – инъекции SQL кода с целью эксплутации базы данных.

- PHP-including – внедрение через незащищенный РНР-сценарий собственный код на РНР.

- CSRF – отравление кэша домена.

Это перечислены основные типы атак, которые поддерживают эксплойт-паки.

Помимо этого есть и множества других атак: DDoS, фишинг, социальная инженерия. Но эти атаки более сложные и требуют от хакеров реальных телодвижений. Для осуществления таких атак у злоумышленника должна быть реальная мотивация чтобы навредить. Вам следует бояться если Вы - коммерческий банк, крупный агрегатор или интернет магазин, игровой сервер и т.д.

Признаки взломанного сайта:

Но если Вы всё же не банк, то как же узнать что ваш сайт взломали? Иногда это заметно сразу:

- Ваш сайт перестал работать (часто выдает 500 ошибку);

- Консольные ошибки выводятся поверх дизайна сайта (если не отключен показ ошибок и уведомлений на сервере);

- Ваш сайт стал крайне медленно работать;

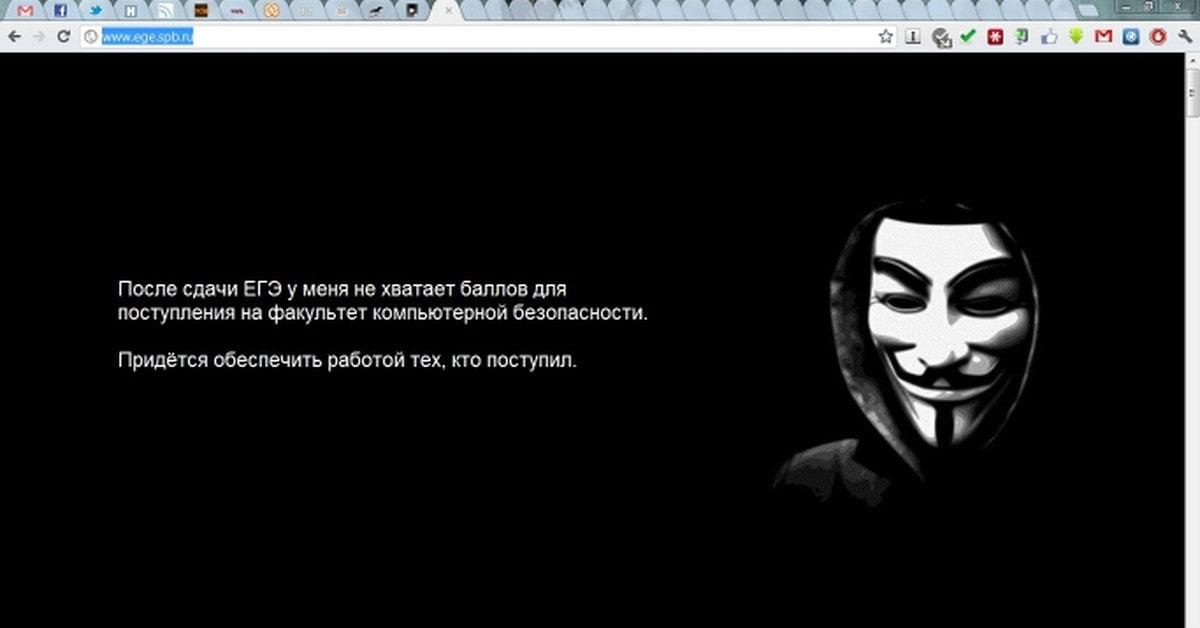

- Дефэйс сайта (Deface – изменение главной индексной страница Вашего сайта на страницу хакера);

- Часть функционала сайта перестала работать;

- Сайт часто падает в 502 ошибку;

- Вас не пускает в админку.

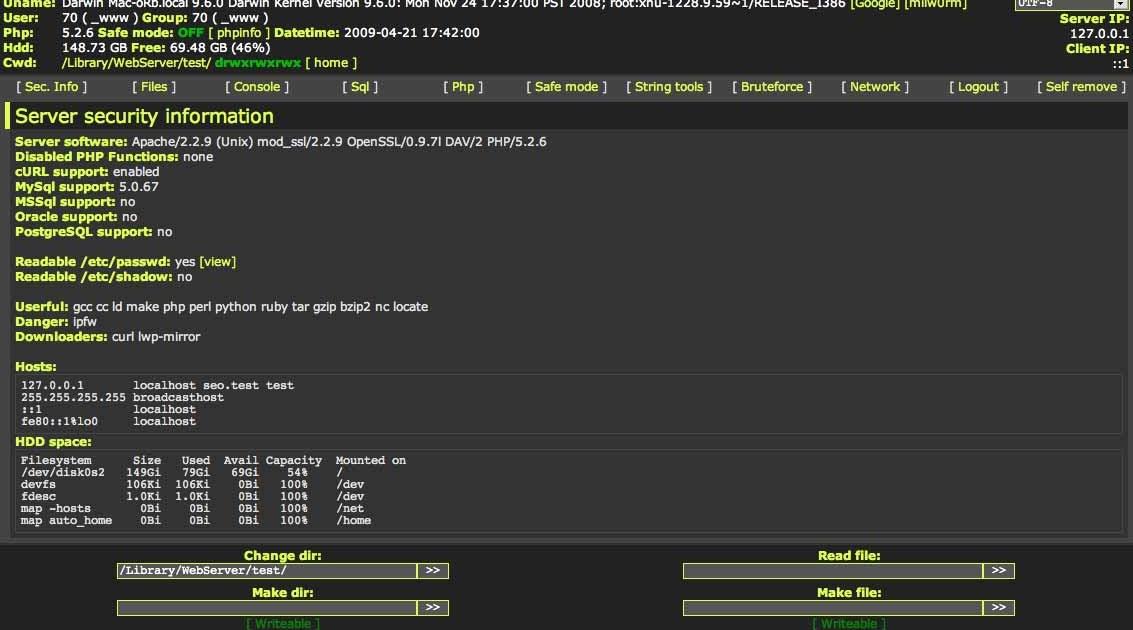

Иногда бывает так, что видимых признаков взлома нет, но если вы зайдете на свой сайт через FTP или посмотрите через файловый менеджер (сPanel, Plesk, ISPmanager, DirectAdmin), то можете обнаружить незнакомые файлы, которых раньше не было. Как правило они содержат зашифрованные инструкции, часть кода вообще может быть обфусцировано и так же зашифровано. Это признак того, что в вашу файловой систему загрузили веб-шелл.

Бесполезно заниматься SEO продвижением сайта пока он заражен вредоносными скриптами.

Веб-шелл (web shell) – это многофункциональное вредоносное ПО позволяющее злоумышленнику осуществлять действия на хостинге с позиции привилегированного пользователя.

Наиболее популярные веб-шеллы у хакеров:

- r57

- c99

- WSO

- rGod

- b0ff

Можно попытаться принять жалкую попытку собственноручно или в автоматическом режиме удалить все эти файлы с сомнительным содержимым, но через короткое время они появятся снова. При этом стоит отметить, что “родные” файлы Вашей CMS так же могут быть заражены, в них органично внедрен чужой код и без знаний РНР бывает сложно разобраться что есть что.

Такая ситуация знакома многим, даже опытные вебмастера впадают в замешательство. Хорошо если тарифный план Вашего хостинга предполагает функцию антивирусного сканирования и очистки всего вредоносного ПО, но у многих хостеров такого нету до сих пор и это реальная проблема.

Антивирусная очистка – это хорошо, но важно понять каким образом произошел взлом. То есть нужно выявить уязвимость. Для этого нужно поднять все наши журналы с логами и провести тщательный анализ и выявить в какой момент что-то произошло необычное. На основе этого нужно поставить “заплатку” на сайт, чтобы подобных инцидентов более не повторялись.

Если вы используете не самописную CMS, то в большинстве случаев подойдет своевременное обновление всех используемых плагинов, удаление неиспользуемых, обновление ядра CMS, оптимизация работы базы данных. Если у Вас самописная CMS, то тут подойдет как никогда фраза: “Обратитесь к Вашему разработчику”.

Какие CMS чаще всего взламывают

До сих пор в головах людей плотно живет миф, что чаще всего взламывают сайты созданные на бесплатных CMS таких как:

- Joomla;

- WordPress;

- MODx

- OpenCart

- и т.д.

На самом деле это большое заблуждение. Платные CMS так же активно взламывают, какие-то больше, какие-то меньше. Всё зависит от команды поддержки этой CMS, от её оперативности находить и заделывать уязвимости. У бесплатных CMS этим преимущественно занимается сообщество.

Производители CMS (в особенности Bitrix) любят говорить, что их CMS самая защищенная, но на самом деле идеальной защиты не существует и при большом желании ломается абсолютно всё. Да, можно защититься от ботов работающих в связке с эксплойт-паком, но если Вас решили целенаправленно взломать люди (хакеры), скорей всего это произойдёт.

Вывод:

Позаботиться о безопасности сайта нужно с самого начала его возведения, если этого не произошло, то SEO специалист должен включить рекомендации по безопасности сайта в технический аудит.

Скорей всего Вы не банк и не крупная корпорация ведущая торговые дела со всем миром, и Вы мало кому интересны. С вероятностью 99% Ваши малоинтересные сайты будут ломать боты и реальному хакеру до Вас нет никакого дела. Защититься от ботов можно путем своевременного обновления ядра CMS и плагинов, если у Вас VPS/VDS то уповаем на Вашего системного администратора, а так все остальные вопросы можно решить с технической поддержкой хостинга.

Если у Вас много конкурентов желающие Вам “смерти”, есть вероятность, что они выложат кругленькую сумму денег хакеру для проведения точечных атак (например DDoS) на ваш сайт. В таком случае следует изначально позаботиться о своей безопасности еще на стадии выбора хостинга. Рано или поздно конкуренты поймут, что их затея попросту не рентабельная.